脆弱性診断の基本と実践|セキュリティ対策の完全ガイド

脆弱性診断とは|目的と重要性

脆弱性診断とは、情報システムやネットワーク、アプリケーションなどに存在するセキュリティ上の弱点(脆弱性)を特定し、評価するプロセスです。この診断は、攻撃者が悪用する可能性のある欠陥を事前に発見し、対策を講じることを目的としています。

脆弱性診断の基本概念

脆弱性診断では、システムに対して様々な角度からセキュリティチェックを行い、潜在的なリスクを洗い出します。具体的には、設定ミス、古いソフトウェアの使用、パスワード管理の不備、アクセス制御の欠陥などを検出します。

脆弱性診断は防御的セキュリティ対策の中核をなすものであり、組織のセキュリティ体制を強化する上で欠かせない取り組みです。定期的な診断を実施することで、新たに発見された脆弱性への対応や、システム更新後のセキュリティ状態を確認することができます。

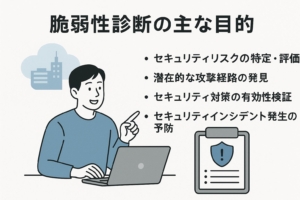

脆弱性診断の目的

脆弱性診断の主な目的は以下の通りです:

1. セキュリティリスクの特定と評価

2. 潜在的な攻撃経路の発見

3. セキュリティ対策の有効性検証

4. コンプライアンス要件の充足

5. セキュリティインシデント発生の予防

これらの目的を達成することで、組織は自社のセキュリティ状況を正確に把握し、効果的な対策を講じることができます。

脆弱性診断の重要性

現代のデジタル環境では、サイバー攻撃の脅威が日々高まっています。脆弱性診断が重要である理由は以下のとおりです:

– 事前対策の実現: 実際の攻撃が発生する前に問題を発見し修正できる

– 被害の最小化: セキュリティインシデントによる損害を未然に防止できる

– コスト削減: 事後対応よりも事前対策の方がコスト効率が高い

– 顧客信頼の維持: セキュリティ対策の徹底によりブランド価値を保護できる

– 継続的な改善: 定期的な診断により、セキュリティ体制を常に最新の状態に保てる

脆弱性診断を行わないリスク

脆弱性診断を実施しないことは、組織にとって様々な深刻なリスクをもたらします。これらのリスクを理解することで、診断の必要性がより明確になります。

セキュリティインシデントの発生リスク

脆弱性診断を怠ると、未発見の脆弱性が攻撃者に悪用される可能性が高まります。これにより、データ漏洩、システム障害、サービス停止などの深刻なセキュリティインシデントが発生する恐れがあります。

特に重要な顧客情報や機密データを扱う組織では、一度のセキュリティ侵害が取り返しのつかない損害をもたらす可能性があります。

経済的損失

脆弱性を原因とするセキュリティインシデントは、以下のような経済的損失をもたらします:

– システム復旧コスト

– 事業中断による損失

– 顧客補償費用

– 法的制裁金や罰則

– セキュリティ対策の緊急強化費用

日本国内でも、個人情報漏洩事件の平均対応コストは一件あたり数千万円に上るとされています。

信頼とブランド価値の毀損

セキュリティインシデントが公になると、顧客や取引先からの信頼を大きく損なう結果となります。特に日本社会では、情報管理に関する信頼性は企業評価の重要な要素です。

信頼回復には長い時間とコストがかかり、場合によっては回復不可能なブランドダメージを受けることもあります。

法的・規制上の問題

個人情報保護法やGDPRなどのデータ保護規制に違反した場合、行政処分や罰金などの法的制裁を受ける可能性があります。また、業界によっては、セキュリティ対策の実施が法的義務となっている場合もあります。

関連するセキュリティガイドライン

脆弱性診断を効果的に実施するためには、国内外の主要なセキュリティガイドラインを理解し、それらに準拠することが重要です。

国内のセキュリティガイドライン

1. 経済産業省「サイバーセキュリティ経営ガイドライン」

経済産業省が発行するこのガイドラインは、企業経営者が認識すべきセキュリティ対策の重要性と具体的なアクションを示しています。脆弱性診断は「システム的な対策」の一環として推奨されています。

2. IPA「安全なウェブサイトの作り方」

情報処理推進機構(IPA)が提供するこのガイドラインでは、ウェブアプリケーションの脆弱性対策について詳細に解説しています。脆弱性診断の実施方法や対象となる脆弱性の種類についても言及されています。

3. NISC「政府機関等のサイバーセキュリティ対策のための統一基準」

内閣サイバーセキュリティセンター(NISC)による統一基準では、政府機関だけでなく民間企業も参考にすべきセキュリティ対策の基準が示されています。情報システムの導入・運用フェーズにおける脆弱性診断の実施が求められています。

国際的なセキュリティ標準

1. OWASP(Open Web Application Security Project)

OWASPは、ウェブアプリケーションセキュリティに関する国際的なコミュニティであり、「OWASP Top 10」などの重要なセキュリティリスクリストを提供しています。脆弱性診断では、OWASP Top 10に記載されている脆弱性を重点的にチェックすることが一般的です。

2. ISO/IEC 27001

情報セキュリティマネジメントシステム(ISMS)の国際標準であるISO/IEC 27001では、リスクアセスメントの一環として脆弱性評価の実施が求められています。認証取得を目指す組織は、定期的な脆弱性診断の実施が必要です。

3. NIST Cybersecurity Framework

米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワークは、組織のセキュリティ体制を「特定」「防御」「検知」「対応」「復旧」の5つの機能で整理しています。脆弱性診断は主に「特定」と「防御」の機能に関連します。

脆弱性診断とペネトレーションテストの違い

脆弱性診断とペネトレーションテストは、しばしば混同されますが、目的や手法、範囲に明確な違いがあります。

目的と焦点の違い

脆弱性診断は、システムやアプリケーションに存在する既知の脆弱性を網羅的に特定することに焦点を当てています。主に自動化ツールを使用して、幅広い脆弱性を効率的に検出します。

一方、ペネトレーションテストは、実際の攻撃者の手法を模倣し、脆弱性を悪用してシステムに侵入できるかを検証します。単に脆弱性を見つけるだけでなく、それらを組み合わせて実際の侵害に至るまでの経路を探ります。

実施方法と深度の違い

脆弱性診断は、主に自動化ツールを使用して広範囲かつ効率的に行われます。一方、ペネトレーションテストは、セキュリティ専門家による手動テストと自動化ツールを組み合わせて実施され、より深い分析と創造的なアプローチが求められます。

脆弱性診断が「広く浅く」行われるのに対し、ペネトレーションテストは「狭く深く」行われる傾向があります。

結果とレポートの違い

脆弱性診断のレポートは、発見された脆弱性のリストと、それぞれの重要度や対策方法を中心に構成されます。

ペネトレーションテストのレポートは、実際の攻撃シナリオや侵入経路、ビジネスへの影響などをより詳細に説明し、組織のセキュリティ体制全体に対する洞察を提供します。

どちらを選ぶべきか

組織の状況やセキュリティ成熟度によって、適切な選択は異なります:

– 脆弱性診断が適している場合:基本的なセキュリティ対策の確認、コンプライアンス要件の充足、定期的なセキュリティチェックなど

– ペネトレーションテストが適している場合:高度なセキュリティ対策の検証、実際の攻撃シナリオの評価、重要システムの深い分析など

多くの組織では、定期的な脆弱性診断と、より頻度の低いペネトレーションテストを組み合わせることで、バランスの取れたセキュリティ評価を実現しています。

脆弱性診断の種類と特徴

脆弱性診断には、対象や手法によって様々な種類があります。それぞれの特徴を理解し、組織のニーズに合った診断方法を選択することが重要です。

Webアプリケーション脆弱性診断

Webアプリケーション脆弱性診断は、Webサイトやオンラインサービスに特化した診断です。

主な診断対象

– SQLインジェクション

– クロスサイトスクリプティング(XSS)

– クロスサイトリクエストフォージェリ(CSRF)

– セッション管理の脆弱性

– 認証・認可の問題

– セキュアでないファイルアップロード

– バッファオーバーフロー

診断手法

Webアプリケーション脆弱性診断では、主に以下の手法が用いられます:

1. 静的解析:ソースコードを解析して脆弱性を発見

2. 動的解析:実行中のアプリケーションに対してテストを実施

3. インタラクティブ解析:人間の専門家による手動テスト

Webアプリケーションは外部からのアクセスが多いため、特に重点的な診断が必要です。また、新機能のリリースやアップデートの度に再診断することが推奨されます。

プラットフォーム診断/ペネトレーションテスト

プラットフォーム診断は、OSやミドルウェア、ネットワーク機器などのインフラストラクチャを対象とした診断です。

主な診断対象

– オペレーティングシステムの脆弱性

– ネットワーク設定の不備

– サーバー構成の問題

– 暗号化設定の不適切さ

– アクセス制御メカニズムの欠陥

診断手法

プラットフォーム診断では、以下のようなアプローチが取られます:

1. ネットワークスキャン:開放ポートやサービスの検出

2. 脆弱性スキャン:既知の脆弱性の自動検出

3. 設定チェック:セキュリティ設定の評価

4. 特権昇格テスト:権限昇格の可能性を検証

プラットフォーム診断は、特にクラウド環境やハイブリッド環境において重要性が増しています。

ソースコード診断

ソースコード診断(セキュアコードレビュー)は、アプリケーションのソースコードを直接分析して脆弱性を発見する手法です。

主な診断対象

– セキュアでないコーディングパターン

– 入力検証の不備

– エラー処理の問題

– 暗号実装の欠陥

– ハードコードされた機密情報

診断手法

ソースコード診断には、主に以下の手法があります:

1. 自動静的解析(SAST):専用ツールによる自動コード分析

2. 手動コードレビュー:セキュリティ専門家による詳細な検証

3. コンポーネント分析:使用しているライブラリやフレームワークの脆弱性チェック

ソースコード診断は、開発の早い段階で脆弱性を発見できるため、修正コストを大幅に削減できるメリットがあります。

脆弱性診断の実施方法

脆弱性診断を効果的に実施するためには、適切な方法と手順を選択することが重要です。組織の状況やリソースに応じて、最適なアプローチを検討しましょう。

ツール診断のメリット・デメリット

脆弱性診断ツールを活用することで、効率的に診断を実施できますが、メリットとデメリットを理解した上で利用することが重要です。

メリット

1. 効率性:短時間で多数の脆弱性を検出可能

2. 一貫性:人的ミスを減らし、一定品質の診断を実現

3. コスト効率:専門家による手動診断に比べて低コスト

4. 定期実行:自動化により定期的な診断が容易

5. 広範囲のカバレッジ:多様な脆弱性を網羅的にチェック

デメリット

1. 誤検出:実際には脆弱性でないものを検出する場合がある

2. 見落とし:新種や複雑な脆弱性を検出できないことがある

3. コンテキスト理解の欠如:ビジネスロジックに関連する脆弱性の見落とし

4. 専門知識の必要性:結果の解釈や優先順位付けには専門知識が必要

5. 設定の複雑さ:適切な設定には専門知識が必要

ツール診断は人間による分析と組み合わせることで、最も効果的に機能します。ツールの限界を理解し、重要なシステムについては専門家による追加検証を行うことが推奨されます。

診断の流れと実施手順

脆弱性診断は、計画から報告までの一連のプロセスで構成されます。効果的な診断のためには、以下の手順に従って体系的に実施することが重要です。

1. 計画と準備

– 診断の目的と範囲の明確化

– 対象システムの洗い出しと優先順位付け

– 診断スケジュールの策定

– 必要なリソースと権限の確保

– 関係者への通知と承認取得

2. 情報収集

– 対象システムの構成情報収集

– 使用技術やバージョンの特定

– ネットワーク構成の把握

– 既存のセキュリティ対策の確認

3. 脆弱性スキャン

– 適切な診断ツールの選択と設定

– スキャンの実行

– 結果の収集と整理

– 誤検出の識別

4. 脆弱性の検証と分析

– 検出された脆弱性の手動検証

– 脆弱性の重要度評価

– ビジネスへの影響分析

– 悪用可能性の評価

5. レポート作成と報告

– 発見された脆弱性の詳細説明

– 重要度に基づく優先順位付け

– 具体的な対策推奨事項の提示

– 経営層向けサマリーの作成

6. 修正と再テスト

– 脆弱性の修正計画策定

– 修正作業の実施

– 修正後の再テストによる確認

– 残存リスクの評価

効果的な脆弱性診断のポイント

脆弱性診断を最大限に活用するためには、以下のポイントに注意することが重要です。

適切な診断範囲の設定

診断の範囲を明確に定義することで、重要なシステムやデータに焦点を当てた効率的な診断が可能になります。以下の要素を考慮して範囲を決定しましょう:

– 重要度の高いシステムやデータ

– 外部からアクセス可能なシステム

– 最近変更や更新があったシステム

– コンプライアンス要件の対象となるシステム

すべてのシステムを一度に診断するのではなく、リスクベースのアプローチで優先順位を付けることが効果的です。

定期的な診断の実施

脆弱性診断は一度きりではなく、継続的なプロセスとして実施することが重要です。定期的な診断を行うことで、以下のメリットがあります:

– 新たに発見された脆弱性への対応

– システム変更による新たなリスクの検出

– セキュリティ対策の有効性の継続的確認

– セキュリティ意識の維持向上

一般的には、重要なシステムは四半期ごと、その他のシステムは半年から1年ごとに診断を行うことが推奨されています。

適切な診断ツールの選び方

脆弱性診断ツールは多数存在し、それぞれ特徴や得意分野が異なります。組織のニーズに合ったツールを選択するためには、以下の点を考慮しましょう:

診断対象との適合性

診断対象のシステムやアプリケーションの種類に適したツールを選ぶことが重要です:

– Webアプリケーション向け:OWASP ZAP、Burp Suite、Acunetix

– ネットワーク向け:Nessus、OpenVAS、Qualys

– クラウド環境向け:Prisma Cloud、AWS Inspector、Azure Security Center

– モバイルアプリ向け:MobSF、Appknox

使いやすさとサポート

ツールの使いやすさやサポート体制も重要な選択基準です:

– ユーザーインターフェースの直感性

– 日本語対応の有無

– ドキュメントの充実度

– テクニカルサポートの利用可能性

– ユーザーコミュニティの活発さ

コストと予算

ツールの導入・運用コストと組織の予算のバランスを考慮します:

– オープンソースか商用製品か

– ライセンス体系(サブスクリプション、永続ライセンスなど)

– 追加機能のコスト

– トレーニングや導入支援のコスト

統合性と拡張性

既存のセキュリティツールやワークフローとの統合のしやすさも重要です:

– CI/CDパイプラインとの統合

– チケット管理システムとの連携

– 他のセキュリティツールとの相互運用性

– APIの提供状況

専門家によるサポートの重要性

脆弱性診断ツールは強力ですが、専門家のサポートがあることで、より効果的な診断が可能になります。

専門家の役割

セキュリティ専門家は以下のような価値を提供します:

– 誤検出の識別と除外

– 複雑な脆弱性の詳細分析

– ビジネスコンテキストを考慮したリスク評価

– 具体的で実行可能な対策の提案

– 経営層へのリスク説明支援

内部リソースと外部サービスの選択

組織の状況に応じて、内部でセキュリティチームを育成するか、外部の専門サービスを利用するかを検討します:

– 内部リソース:継続的な診断と迅速な対応が可能、組織固有の知識を活用

– 外部サービス:専門的な知識と経験、客観的な視点、柔軟なリソース調整

多くの組織では、内部リソースと外部サービスを組み合わせたハイブリッドアプローチが効果的です。

継続的な教育と知識更新

セキュリティ脅威は常に進化しているため、継続的な教育と知識更新が不可欠です:

– セキュリティトレーニングへの参加

– 業界カンファレンスやセミナーへの出席

– セキュリティコミュニティへの参加

– 最新の脅威情報のモニタリング

専門家のサポートを受けながら、組織内のセキュリティ知識と能力を徐々に高めていくことが、長期的なセキュリティ体制の強化につながります。

脆弱性診断は、組織のセキュリティ体制を強化するための重要な取り組みです。適切な計画と実施方法、そして専門家のサポートを活用することで、効果的な診断を実現し、セキュリティリスクを最小化することができます。